什么是工业隔离区( IDMZ)?

工业区包含了所有工业自动化控制系统(IACS)网络及自动化设备,这些设备对控制和监视全厂的运行至关重要。按照功能分层,工业区包括现场运行(3级)和多个工位/地域区(0-2级)。

为了保持全厂平滑地运行以及IACS应用和IACS网络的功能,工业区需要明确的分段以及通过安保设备、复制服务和应用与企业区分开。这个分开工业区与企业区的区域被称为工业隔离区(IDMZ)。这种隔离不仅增强了企业和工业区之间的安全分段,而且也代表了一个组织边界,这里是信息技术(IT)和运营技术(OT)的职责界面。

隔离区(DMZ),有时也被称为非军事区,是一种边界网络,揭示了一个组织受信的外部服务和数据到一个不受信的网络。在多数时间中,DMZ被理解为从互联网保护一家公司的企业资产。 DMZ是一种行之有效的方法,可以保护受信的网络,像企业网络到不受信的网络,如互联网。

为了在企业环境中保护工业区的安全,IDMZ放在了一个受信网络(工业区)和一个不受信网络(企业区)之间。这个IDMZ采用了与传统DMZ一样的功能,所有区域之间的通信在DMZ内终止,并且进入和离开IDMZ都要被检查。

该IDMZ包括了:

● 边界或“边缘”的安保设备如防火墙,可以检查进入和离开每个安全区域的信息流;

● 从事复制服务的设备和服务器,如网站代理服务器、数据代理服务器、文件传送代理服务器,应用和操作系统补丁代理服务器,以及应用程序代理服务器。

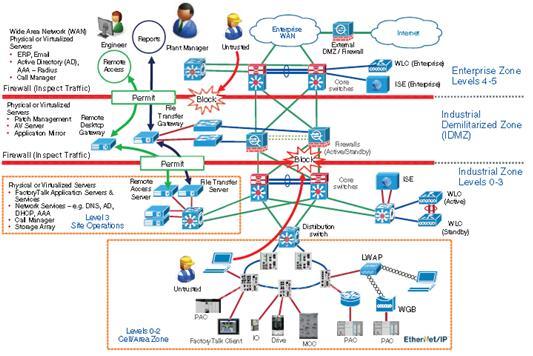

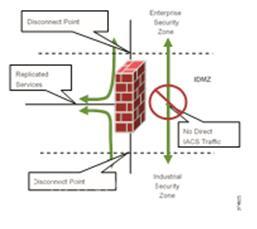

从最基本的层面来说,IDMZ是来自非受信企业网络通信的终结端点。来自企业去往工业区的信息流终止在IDMZ内的服务器或应用代理上。当通信进入或离开IDMZ时,这些防火墙可以检查该信息流。防火墙可以配置为允许远程访问或来自特定用户的文件请求,但要阻止“非受信”用户或进入或离开IDMZ的设备(见图1)。

图1:IDMZ概念

这种方法允许工业区完全依靠自己实现功能,不用考虑到更高级的连接状态。应该部署一种方法和规程,缓冲IACS发送和接收企业区的数据,防止发生IDMZ连接中断的情况。作为最佳实践,思科与罗克韦尔自动化建议:所有需要用于工业区运行的IACS资产应该留在工业区。

这种分段是必要的,因为实时的可用性和安全性是IACS网络通信中的关键要素。在IACS网络中的停机成本要远远超过同等规模企业环境的停机成本。资本成本、产品和材料的损失,错过的日程和工厂人员的时间浪费,执行都对企业的营收和效率造成了非常大地影响。因此,思科与罗克韦尔自动化推荐:在工业区部署防火墙,在工业区和企业区之间部署IDMZ,这能安全地管理这些网络之间的通信流量。

IDMZ 的目标

数据和服务能够在工业和企业区之间共享。融合的工业和企业网络的许多收益依靠实时通信和这些区域之间的数据传输。没有工业区的防火墙和IDMZ,数据就不能被共享,同时还保持IACS网络及其IACS系统的安全。

该工业区的防火墙:

● 强制执行和严格控制从主机或网络进入和离开每个安全区域的流量;

● 执行状态数据包检测;

● 提供入侵检测系统(IDS)/入侵防御系统(IPS)可选项;

● 提供信息安全和网络管理支持;

● 可对外部或内部用户终止VPN会话;

● 提供网站门户服务,如代理服务;

● 在工业区的服务器可启用远程桌面连接服务。

IDMZ在企业和工业区之间提供了共享数据和服务的网络。该IDMZ不允许在工业和企业区之间直接通信,但能满足数据和服务的共享需求。有了IDMZ和工业区防火墙的部署,出现在一个区中的攻击和问题,不会轻易地影响到其他区。事实上,通过暂时禁用IDMZ和防火墙, IACS或IT网络管理员可以帮助保护某个区,直到其他区的情况得到解决。

融合的全厂以太网隔离区概述

工业自动化和控制系统(IACS)网络在默认时通常是开放的;开放有利于技术的共存和IACS设备的互操作。开放还要求通过配置和架构,保证IACS网络的安全 – 也就是说,保护边缘。许多组织和标准制定机构建议对全厂范围网络,通过使用工业隔离区(IDMZ),分割业务系统网络。

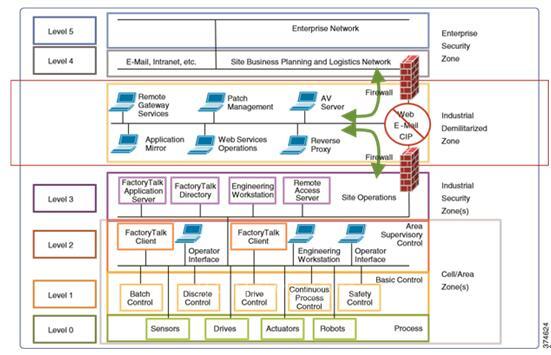

该IDMZ存在于工业区和企业区之间,作为一个层,把两个网络分开,通常被称为3.5层。一个IDMZ环境包括众多的基础设施设备,包括防火墙、VPN服务器、IACS应用镜像和反向代理服务器,除了网络基础设施设备,还有诸如交换机、路由器和虚拟服务。

融合的全厂以太网(CPWE)是基础架构,为控制和信息学科、现代IACS应用中的设备和装置提供标准的网络服务。该CPWE架构提供了设计和实施指南,可以实现IACS的实时通信、可靠性、可扩展性、安全性和灵活性要求。

为IACS应用的CPWE IDMZ是通过思科公司和罗克韦尔自动化公司的战略联盟来推向市场。该CPWE IDMZ详细设计考虑,能帮助用户成功地进行IDMZ的设计和实施,跨越IDMZ安全地共享IACS数据。

整体工业安全

没有任何单一产品、技术或方法可以完全保护IACS应用。保护IACS资产需要一种纵深防御的安全方法,从而解决内部和外部的安全威胁。这种方法使用多层防御(物理、规程和电子),在不同的IACS层防御不同类型的威胁。

物理IDMZ安全的要求必须识别IACS应用的需求,因为数据必须安全地从工业区传递到企业区。另外,网络地址转换(NAT)和身份识别服务是CPWE整体安全架构的一部分。每个都要分别可用,这样就完成了CPWE整体工业安全的方法。

该CPWE工业网络安全框架见图1,它采用了纵深防御的方法,遵从工业的安全标准,如ISA / IEC -- 62443(原ISA-99):工业自动化和控制系统(IACS)的安全和NIST 800-82:工业控制系统(ICS)的安全。

设计和实施一个全面的IACS网络安全框架应该作为IACS一个自然延伸的服务。网络安全不应该作为一种事后的实现。工业网络安全框架对于IACS应该是普遍的与核心的。不过,现有的IACS部署,可以逐步应用同样的纵深防御层,帮助用户提高IACS的安全性。

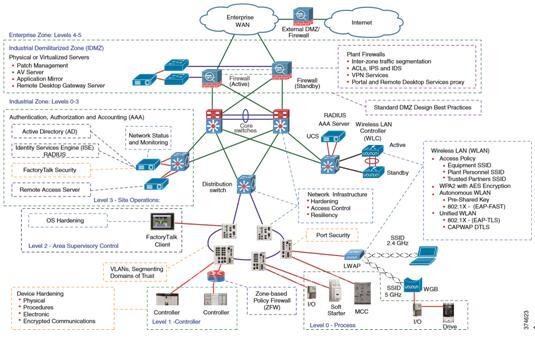

CPWE纵深防御层(图2)包括:

● 控制系统工程师(棕褐色高亮显示) -- IACS设备的硬化(例如,物理和电子),基础设施设备的硬化(例如,端口安全),网络分段,IACS应用认证、授权和计费(AAA);

● 控制系统工程师与IT网络工程师的协同(蓝色高亮显示) -- 在IACS应用基于区域的政策防火墙、操作系统的硬化、网络设备的硬化(例如,访问控制,弹性)、无线局域网接入策略;

● IT安全架构师与控制系统工程师的协同(紫色高亮) -- 身份识别服务(有线和无线),活动目录(AD),远程访问服务器,工厂防火墙,工业隔离区(IDMZ)设计的最佳实践。

图2 CPWE工业网络安全框架

工业隔离区

有时被称为边界网络,IDMZ(图2)是一个缓冲区,在受信网络(工业区)和非受信网络(企业区)之间强制实施数据安全策略。该IDMZ是纵深防御的附加层,在工业区和企业区之间安全地共享IACS数据和网络服务。隔离区的概念在传统的IT网络中是司空见惯的,但对IACS应用仍处于早期阶段。

对于安全的IACS数据共享,该IDMZ包含多种资产,充当不同区域间的经纪人。多种方法促成IACS数据跨越存在的IDMZ:

● 使用一种应用镜像,如FactoryTalk® Historian(历史数据库)的PI到PI接口;

● 使用Microsoft®远程桌面网关(RD网关)服务;

● 使用反向代理服务器。

这些经纪人方法,有助于隐藏和保护工业区服务器的存在和特性,防止来自企业区客户端和服务器的打扰,在图3中加亮显示,并覆盖CPWE IDMZ。

图3 CPWE逻辑模型

高级别IDMZ设计原理(图4)包括:

● 来自IDMZ两边的所有IACS网络流量终止于IDMZ;没有IACS流量直接穿越IDMZ:

-- 工业区和企业区之间没有直接的路径;

-- 在每个逻辑防火墙中没有共同的协议。

● EtherNet/ IP™IACS流量不会进入IDMZ;它仍然在工业园区内;

● 主要的服务不会永久保存在IDMZ中;

● 所有的数据都是暂时的;该IDMZ不会永久存储数据;

● 在IDMZ内建立功能子区,分割访问IACS数据和网络服务(例如,IT运营和可信的伙伴区);

● 如果出问题,设计合理的IDMZ将支持被拔出的能力,同时还允许工业区不受干扰地工作;

图4工业隔离区的高级概念

融合的全厂以太网IDMZ

该CPWE IDMZ思科验证设计(CVD)概述了关键要求和设计考虑,可以帮助用户成功设计和部署IDMZ。在工业区和企业区之间的IACS数据和网络服务内容包括:

● 一个IDMZ概述和关键设计考虑;

● 一个弹性的CPWE体系框架:

-- 冗余IDMZ防火墙;

-- 冗余分布/聚合以太网交换机。

● IACS数据安全穿越IDMZ的方法:

-- 应用镜像;

-- 反向代理;

-- 远程桌面网关服务。

● 网络服务安全穿越IDMZ的方法。

● CPWE IDMZ的用例:

-- IACS应用,例如,安全文件传输,FactoryTalk应用(FactoryTalk Historian, FactoryTalk VantagePoint®, FactoryTalk View Site Edition(SE),FactoryTalk ViewPoint,FactoryTalk AssetCentre,Studio 5000®);

-- 网络服务, 例如,活动目录(AD),身份识别服务引擎(ISE),无线局域网控制器(WLC)的控制和无线接入点配置(CAPWAP),网络时间协议;

-- 安全远程访问。

● IDMZ实施和配置的重要步骤和设计注意事项。