身份服务架构概述

随着访问工业网络的方法不断增多,管理网络访问的安全性和控制未知风险的复杂性也不断提高。由承包商(如原始设备制造商和系统集成商)对厂内访问的需求不断增长,全厂范围的网络面临持续的安全威胁。

工业自动化和控制系统(IACS)网络在默认情况下通常是开放的,这有利于各种技术的共存和与IACS的互操作。 IACS网络必须通过配置和结构来保证安全。未知承包商计算机(如原始设备制造商(OEM)和系统集成商(SI))的连接,对全厂网络运行的安全性提出了挑战。

工厂内技术发展共存的管理和安全需要不同的方法。一种通过设备认证和授权的方法能够安全管理这些计算机到IACS网络的连接。融合的全厂以太网(CPWE)使用思科的身份服务引擎(思科ISE)来支持工厂员工和承包商电脑集中管理有线和无线到IACS网络的安全连接。思科ISE是一个集中的安全策略管理平台,自动地实施跨分布式工业区到网络资源的安全访问。思科ISE强制执行基于设备硬件类型连接到网络、计算机操作系统和用户的网络安全。

CPWE是底层架构,为控制和信息部门、设备和装置中的现代IACS应用提供标准的网络服务。思科的ISE与CPWE架构一起提供用于网络访问控制安全的一个附加动态层,通过识别基于微软的计算机、操作系统和登录的用户,对访问网络基础设施的计算机实施安全策略。该CPWE架构提供设计和实施指南,以实现IACS的实时通信、可靠性、可扩展性,安全性和灵活性要求。思科ISE建立在定义的最佳实践之上,网络架构具有集中管理的架构模型,这里IT部门负责维护思科的ISE平台,运行在工业区内。

CPWE身份服务通过思科系统公司和罗克韦尔自动化公司之间的战略联盟推向市场。该CPWE身份服务的思科验证设计(CVD)提供了设计和实施指南,思科身份服务引擎在工业区内运行。

安全访问控制

由于已知和未知计算机连接到IACS网络的数量不断增加,用于管理安全的解决方案和风险缓解的方法已经走向成熟。物理安全不再足以防止试图对IACS网络的访问。随着承包商计算机连接的不断扩展,已经制约了全厂的运营资源,未能确定和重新调整的潜在安全威胁会显著增加全厂网络运营的风险。 CPWE身份认证服务是保证工厂发展和提供安全管理的新方法。

保护IACS资产需要集中管理和纵深防御的方法,解决内部安全威胁。思科ISE同时支持有线和无线两种访问方式,确保工厂人员和承包商能用不同的方式访问IACS网络。

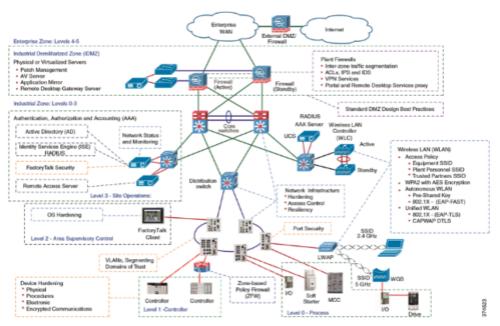

该CPWE工业网络安全框架(图1)采用了纵深防御的方法,并遵从工业安全标准,如ISA / IEC-62443(原ISA-99)IACS安保标准和NIST 800-82工业控制系统(ICS)安保标准。

设计和实施一个全面的IACS访问安全框架应该是一种IACS的自然延伸,而不是一种事后的实施。工业网络访问安全框架应该对IACS是普遍的和核心的。而且,在现有的IACS上面部署,同样可以逐步应用纵深防御的构架,可以提高访问IACS安全的水平。

CPWE纵深防御层(图1)包括:

· 控制系统工程师(棕色高亮显示) -- IACS设备的硬化(例如,物理的和电子的),基础设施设备的硬化(例如,端口安全),网络分段,IACS实施认证、授权和账号(AAA);

· 控制系统工程师与IT网络工程师协同(蓝色高亮显示) -- 在IACS实施基于区域策略的防火墙、操作系统硬化、网络设备硬化(如访问控制)、有线和无线局域网访问策略。

· IT安全架构师与控制系统工程师协同(紫色高亮显示) -- 身份服务(有线和无线),活动目录(AD),远程访问服务器,工厂防火墙,工业隔离区(IDMZ)设计最佳实践。

图1 CPWE工业网络安全框架

CPWE统一的网络访问策略管理

思科身份服务引擎增强了企业IT在厂内提供高度安全的有线和无线访问:

· 全面集中的策略管理;

· 简化设备接入;

· 动态强制实施。

一种基于规则、属性驱动的策略模型用来创建访问控制策略。思科的ISE提供了创建更细颗粒度策略的能力。属性也可以在动态创建并保存,为以后在IACS网络中引入新设备运行和管理时使用。

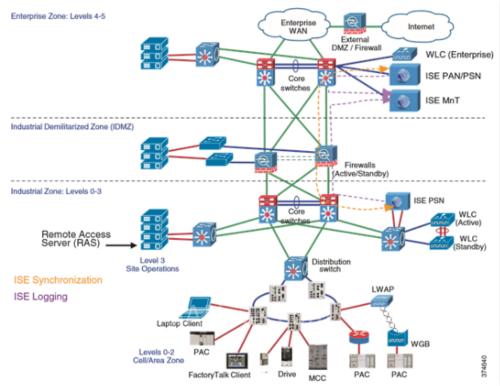

如图2中显示,CPWE身份服务支持多个外部身份信息库,包括验证和授权的活动目录。全厂范围的网络管理员可以集中配置和管理有线和无线访问,为员工、访客、供应商和承包商,可从基于Web的GUI控制台提供验证和授权服务。思科ISE为分布式网络环境通过单一管理接口提供了集成的中央管理,简化了管理。

图2有线和无线的统一身份服务

按照思科ISE的应用程序,规定的策略能在整个IACS网络上实时应用。通过有线和无线的连接,为用户提供一致的访问体验和服务。思科的ISE允许IT定义角色:如员工和信赖的合作伙伴。这些角色可以配置为允许或限制访问工业区的资产、工业隔离区(IDMZ)和企业区。Stratix(罗克韦尔自动化的工业以太网交换机)和思科工业以太网交换机(IES)可以与思科的ISE一起工作,实施和配置安全策略。例如,如果一名员工使用了IACS网络上的工业区计算机,思科ISE会发送硬件和用户信息。思科ISE也往Stratix或Cisco IES发送预配置网络的安全策略,这里由安全策略来限制用户。另外,思科的ISE安全策略也可直接限制未知设备的通信。

思科的无线访问ISE服务,使用思科无线局域网控制器(WLC),利用微软基于计算机访问IACS网络的授权和验证技术。思科ISE允许IT定义一组承包商,并为每个承包定义一组远程验证拨号用户服务(RADIUS)的属性。属性用于授权文档和政策条件。通过思科ISE,IT根据需要可以创建、编辑和删除RADIUS承包商的词典和承包商特定的属性。

与思科的ISE一起使用,规定的策略能在网络上实时地执行,从有线和无线,让用户体验到一致的访问服务:

· 未知设备被引导至管理定义的安全终点,在工厂侧运行时不能访问本地资源。

· 授予可信的设备可以访问工业区内的基本平台。

这种设备感应能力内置到了罗克韦尔的交换机Stratix和思科的交换机IES和思科无线局域网控制器(WLC)中,在入境点集中控制分析网络范围,没有叠加设备、单机设备或基础设施更换的成本和管理。

融合的全厂以太网身份服务

在工业区内的设备分析是一种基于设备行规的服务,能识别连接到全厂网络中的特定设备或计算机。思科的ISE身份服务能对每台计算机进行评估,授权后允许它们连接到单元和工区位置内的一台交换机端口,或在初始化时连接到工厂的无线网络。特定的设备都有配置在思科ISE内的端点分析策略,基于策略评估的结果,才能对特定计算机授予权限访问全厂范围的网络,或把不可信计算机路由到一个策略规定的安全终点。该分析服务通过使用基于IEEE 802.1X标准的端口认证实现访问控制,在CPWE架构内,支持罗克韦尔的交换机(Stratix)和思科的工业以太网交换机(IES)。

通过计算机分析,思科ISE将确保只有受信任的工厂员工和承包商的计算机访问该工厂范围的网络。根据用户的或计算机的身份,思科ISE发送安全访问规则到罗克韦尔的交换机Stratix或思科的交换机 IES中,所以全厂范围的运行保证一致的策略执行,无论用户或计算机在什么地方试图访问网络。

CPWE身份服务实现了集中在全厂范围内的灵活性,决定如何实施客户策略。思科的ISE提供了一个自助服务注册门户,为工厂员工、供应商、合作伙伴和嘉宾进行登记和提供新的设备 --根据由全厂运行定义的业务策略 – 自动化。 CPWE身份服务能使IT部门建立自动化的全厂设备供应和分析,为工厂人员使他们的计算机访问到全厂网络,同时保持过程简单,较少的IT帮助。

总结

在工业区里,CPWE身份服务能够:

· 提供了集中的内容感知身份管理,这对工业区内的访问控制管理非常重要。

· 确定访问网络的用户是否有授权,计算机是否兼容策略,是否基于用户、组和相关策略进行了角色分配。如员工、供应商、合作伙伴、工作角色、位置和设备类型等变量都要考虑在内。

· 根据验证结果,授予验证的用户能够访问该工业区的特定部分。

IACS网络要依靠技术共存和IACS的互操作。同样的道理,IACS网络也必须是安全的,以防止未知和不可信设备危及全厂的运行。 CPWE身份服务是一个网络访问保护的集中管理层,分布在工业区的有线和无线工业网络上。身份服务集成到工业区内,为全厂运行提供了一系列的访问控制选项。 CPWE身份服务以实时的方式创建和发布访问策略,让工厂员工和承包商可从任何地方体验到访问全厂网络的一致性。

(转载)