漏洞管理(VM)是指系统地发现和消除网络漏洞。漏洞管理使用的技术需要许多步骤或过程。有些步骤需要IT人员实施和跟进。整合这些过程能产生更强的网络安全并保护企业的系统和数据。要实现成功的漏洞管理,企业需要管理全部有明确安全策略的活动。

把漏洞管理放入安全策略中

“策略”是一个时髦的术语,可能会使IT专家目瞪口呆。但是,掌握策略想法进行漏洞管理会让IT人员觉得像个CEO或者政治家那样重要。漏洞管理的安全策略可以更容易地定义行动,指导关于设置漏洞管理程序决策的制定。好策略能使企业和IT安全团队更容易、更快地发现漏洞,修复这些安全漏洞,并生成文档,满足合规的审计要求。

企业的策略创建和管理开始于组织的顶部,并要求行政监督,确保系统的实施。以下是一些关键的考虑因素:

● 策略决定了使用控制确保安全的性质,如标准配置所有安全设备和应用,包括防病毒、防火墙和入侵检测和防御。 IT安全专家应创建一个带有配置和特性短名单的矩阵,使决策者能够理解他们安全控制的选项。

● 策略和控制应用于服务器、网络服务、应用和端点。

● 决策者们需要确定漏洞对每个资产(或资产组)的业务影响。例如,选择午餐菜单的系统不能比维护客户信息或金融数据的系统更重要。优先级由衡量每个资产业务风险和重要性决定,从而影响漏洞修补的紧迫性和完成顺序。

有些企业已经使用软件进行策略管理、风险相关分析和安全管理。寻找漏洞管理的解决方案,包括应用编程接口(API),可使漏洞管理与现有安全策略自动整合。

第一步:跟踪商品清单和分类资产

为了修复漏洞,企业必须先了解什么是网络中资产(如服务器、台式机和设备),然后进行测试,发现可能存在的漏洞。

跟踪商品清单和分类资产建立了一个评价基准。在这个步骤中,企业需要创建并不断维护连接在网络上所有因特网协议(IP)设备的数据库。这里是企业在网络中连接的实际资产,由策略确定这些资产的相对商业价值。

识别企业的商品清单

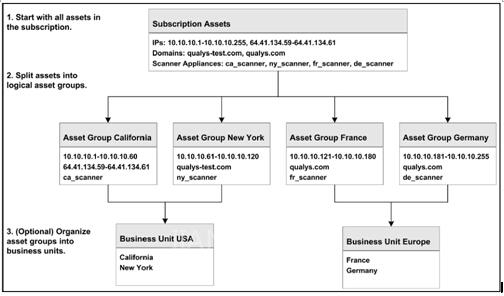

漏洞扫描通常通过引导扫描器对一特定IP地址或地址范围进行,因此通过IP来组织企业的数据库是非常有用的。图2-1给出了一个例子:

图2-1:创建网络资产数据库。

资产组元件中包括所有的硬件、软件、应用、服务和配置。跟踪到这种详细程度提供了以下好处:

● 该数据使企业能识别哪些漏洞影响到IT基础设施的特别子集。

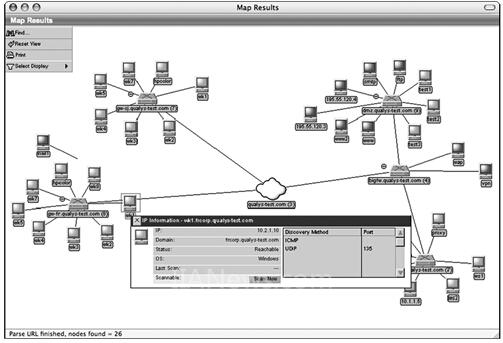

● 跟踪商品清单有助于加速扫描过程,因为它能并行扫描多个资产组。企业可以手动跟踪该数据,但通过自动化整个商品清单过程,能使漏洞管理的发现和跟踪要有效得多。图2-2显示了在漏洞管理发现过程中发现的网络设备映射。

● 准确的商品清单保证了在修复过程中选择和应用正确的补丁。

图2-2:每个网络资产的自动映射和跟踪。

通过业务风险排列资产优先级

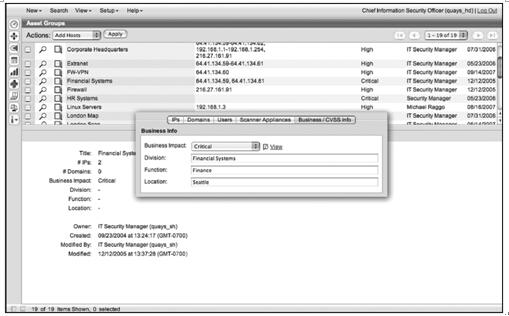

一个自动化的漏洞管理系统提供了把业务风险优先级分配到每个网络资产的能力。这更容易修补计算机相关的漏洞、实施策略和规程-- 远比使用笔记本更准确。漏洞管理数据库的输入控制屏幕,如图2-3中所示,能基于安全风险对特定网络资产进行业务风险自动分配。

当企业使用该系统时,该漏洞管理资产跟踪系统结合了这些业务风险。图2-3显示了这些值自动分配到企业特定部分的资产类。

该结果使自动化系统按业务风险跟踪所有网络资产,并把他们与已知漏洞相关联。

图2-3:由业务风险分配网络资产的优先级。

第二步:扫描系统的漏洞

漏洞管理有很多步骤,但扫描是发现和修复网络漏洞的基本过程。扫描技术的选择是漏洞管理系统有效性最重要的元素。

漏洞扫描通过检查网络基础架构中的漏洞,来测试安全策略和控制的有效性。扫描提供了两种收益:

1.该扫描系统地测试和分析IP设备、服务和应用的已知安全漏洞。

2.扫描后的报告揭示了实际的漏洞,并指出企业需要解决的优先级。

启动扫描

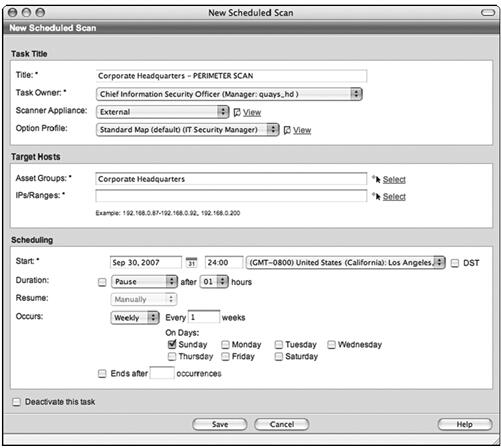

漏洞扫描由一个漏洞管理应用启动。企业通常可以安排一个自动扫描或按需扫描。该扫描请求需要指明特定的主机,要检查的漏洞,指定IP地址、IP范围和资产组的各种组合。图2-4显示了扫描的自动启动。

图2-4:自动启动扫描。

这些内容需要在启动前收集:

● 至少,需要IP地址(或IP地址范围),用于企业域和子网络。

● 如果要扫描特定的设备,需要在启动扫描之前识别它们的IP。

● 需要你企业的业务合作伙伴准备好IP地址,他们的网络与企业的网络集成业务功能共享应用。一些企业法规要求扫描业务合作伙伴,为了确保私人身份信息的机密性、完整性和可用性-- 无论是客户、员工或合作伙伴。如果他们的网络与企业的网络集成,企业需要扫描他们的IP地址,事先要提醒这些合作伙伴。

扫描工具的选项

扫描工具有很多选项。所有都要使用已知风险的漏洞数据库,但这些数据库有不同的覆盖和有效的质量。有些需要企业安装和维护软件应用,如Nessus公共域扫描器。这些都需要时间和资源-- 加上他们携带典型的运行开销。

与此相反,软件应用也可以由供应商托管并通过因特网用Web浏览器使用。这种交付模式称为软件即服务(SaaS),很多企业开始使用SaaS完成多种应用-- 包括漏洞管理。使用SaaS的漏洞管理解决方案提供了用互联网按需求进行扫描的能力。用户只需登录自己的账户并在线管理一切。SaaS服务工作不需特殊软件,并始终保持最新的和最全面的漏洞特征。因此,用户不必担心扫描技术的更新,因为他们在漏洞管理系统中自动更新。我们在第三部分将更详细地介绍使用SaaS进行漏洞管理的好处。

案例#1:来自恶意无线设备的威胁

各种规模的企业都使用无线接入点,这样做具有未联机计算并提供移动性的巨大收益。但移动性也使企业网络的失去了保护。这意味着,恶意设备可以很容易地绕过像防火墙和入侵防御等传统的网络安全控制。当一个部门安装一个未授权无线接入点时,出现了一个共同问题-- 不经意间,通过无保护端点对蠕虫、病毒和其他风险暴露了整个企业的网络和资产。

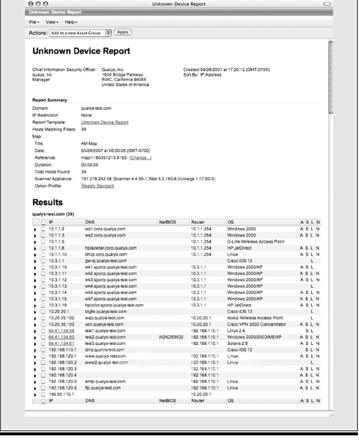

包含一些漏洞管理解决方案的网络映射功能可以识别恶意设备并扫描到漏洞。扫描网络中的恶意系统是防止攻击的一个关键步骤。下图显示了识别未知“恶意”设备的漏洞管理报告。

扫描什么?

扫描什么的简单答案是这样的:在连接到企业的网络有相当多的东西。下面是扫描到内容的列表:

● 操作系统:微软的Windows Vista,XP,CE,NT,2003,2000; Linux的BSD; MacOS X;Solaris;HP-UX;IRIX;AIX;SCO;Novell。

● Web服务器:Apache,微软ISS;iPlanet;Lotus Domino;Ipswitch;Zeus;对虚拟主机的完全支持。

● SMTP / POP服务器:Sendmail;微软的Exchange;Lotus Domino;网景的消息服务器;Qmail。

● FTP服务器:IIS FTP服务器;WuFTPd;WarFTPd。

● 防火墙:Check Point防火墙-1/ VPN-1和NG;思科PIX;JuniperNetScreen;Gauntlet;CyberGuard;Raptor。

● 数据库:Oracle;SYBASE;MS SQL;PostgreSQL; MySQL。

● 电子商务:Icat;EZShopper;Shopping Cart;PDGSoft;Hassan Consulting Shopping;Perishop。

● LDAP服务器:网景;IIS;Domino;OpenLDAP。

● 负载平衡服务器:思科CSS,Alteon,F5 BIG IP;IBMNetwork Dispatcher;英特尔路由器;Administrable。

● 交换机和集线器:思科; 3Com;北电网络;Cabletron;朗讯;阿尔卡特。

● 无线接入点:思科;3Com公司;Symbol;Linksys;D-Link;Netgear;Avaya;Apple Airport;诺基亚;西门子。

识别漏洞名单

选择的漏洞管理解决方案需要提供扫描和修复广泛类别漏洞的能力,包括:

● 后门和木马(旁路认证系统)。

● 蛮力攻击(通过系统地尝试不同的密钥违抗加密)。

● CGI(利用通用网关接口)。

● 数据库。

● DNS和绑定(利用域名服务)。

● 电子商务应用。

● 文件共享。

● 文件传输协议。

● 防火墙。

● 常规远程服务。

● 硬件和网络设备。

● 信息/目录服务。

● SMB / Netbios视窗(利用应用层协议共享网络服务)。

● SMTP和电子邮件应用。

● SNMP(利用简单网络管理协议)。

● TCP/ IP(利用传输控制协议和因特网协议)。

● VoIP(利用Voice-over-IP协议)。

● Web服务器。

● 无线接入点。

● X-Windows(利用显示协议)。