在互联网发展的早期,就像杀毒软件一直是个人电脑安全的基石,防火墙一直是网络安全的基石。

如今的应用和威胁环境使得传统的基于端口的防火墙,在保护企业网络和敏感数据方面形同虚设。应用通过渠道的一切流量–我们商业和生活的载体–也伴随着相关的利益和风险。这些风险包括新出现的威胁、数据泄漏以及违规问题。

本部分介绍传统的防火墙是如何运行的,他们为什么不能满足今天的应用和挑战,如何从数据泄漏和遵从法规来定义网络安全和更好的防火墙。

传统的防火墙为什么已经不再有效

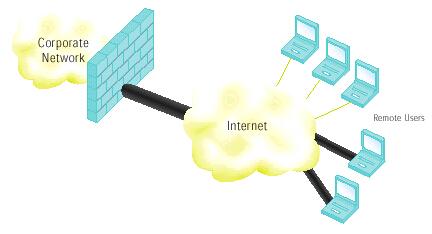

防火墙 -- 在最基本的层面上-- 控制信任网络(例如企业局域网)与不信任或公共网络(如因特网)之间的流量。今天最常见的防火墙是基于端口(或数据包过滤)的防火墙,以及这种基本类型的变种(如状态检查)。这些防火墙很受欢迎,因为它们操作和维护比较简单,价格也比较便宜,具有良好的吞吐量,这种流行的设计已经超过了二十年。

因特网的时代发展非常迅速,二十年意味着基于端口的防火墙技术是中世纪的。事实上,网络安全往往比喻为“黑暗时代 “-- 一个网络的边界类似于一个城堡的城墙,用防火墙进行访问控制-- 就像使用一座吊桥,用吊桥的升起或放下来控制人们的进出。基于端口的防火墙只有两种选择来控制网络流量:允许或禁止。

基于端口的防火墙(以及它们的变体)使用源/目的IP地址和TCP/ UDP的端口信息,来决定是否允许数据包在网络或网络段之间通过。该防火墙检查IP数据包中TCP报头的前几个字节,来确定应用的协议-- 例如,简单邮件传输协议(SMTP端口号:25)和超文本传输协议(HTTP端口号:80)。

大多数防火墙都配置成:允许所有流量从可信网络到不可信网络的传送,除非它被明确的规则阻止。例如,简单网络管理协议(SNMP)可能被明确阻断,以防止某些网络信息被无意传送到因特网。这将通过阻断UDP端口号:161和162来实现,而不管源或目的IP地址。

实现静态端口的控制是比较容易的。状态检查防火墙解决了动态应用使用一个以上已知定义端口(如FTP端口号:20和21)的问题。当可信网络上的计算机或服务器发起一个与不可信网络上的计算机或服务器的会话时,需要建立一个连接。在状态数据包检查防火墙上,动态规则允许临时接收对不可信网络上计算机或服务器的响应或答复。否则,返回流量需要被明确禁止,或者需要在防火墙上手动创建访问规则(这通常是不实际的)。

只要每个人都按规则办事,所有这一切都可以良好地运行。不幸的是,规则更像是一种使用指南,不是每个人都能按照规则使用因特网!

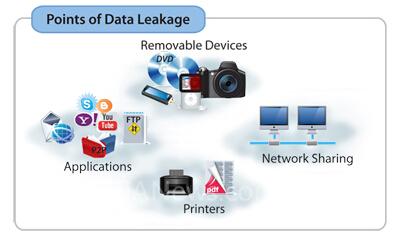

现在的因特网占用了多数的企业网流量,而且它不仅仅是网上冲浪。因特网已经催生了新一代应用,可由网络用户进行访问,即可以是个人访问也可以是业务访问。这些应用有助于提高用户的业务效率,同时这些应用也占用大量带宽,带来不必要的安全风险,并增加了业务责任--例如,数据泄漏和法规遵从-- 这两个问题会在后面的部分讨论。而且,这些应用加入了“无障碍”技术,如使用非标准端口,跳端口和隧道,以躲避传统的基于端口的防火墙。

信息技术(IT)部门已经尝试通过代理服务器、入侵防御系统、统一资源定位器(URL)过滤和其他昂贵的设备,弥补传统防火墙的缺陷,但在当今的应用和威胁环境中,所有这些措施都同样无效。

数据泄漏是个问题

规模厐大、敏感或私人数据的公共曝光非常常见。意外和故意泄露数据的例子不胜枚举,定期噩梦般的头条新闻还会继续,一家大型零售商暴露了数以万计的信用卡号码,政府机构、医疗保健机构或用人单位泄露了众多的社会保险号码。例如,在2008年12月,一个配置不当,禁止对等(P2P)的文件共享了应用,把24000美军士兵的个人信息暴露给公共域的数据库。不幸的是,这些事件并不是孤立的:美军沃尔特·里德医疗中心-- 一个美国政府的承包商,为海军陆战队一号和辉瑞公司工作时,泄露了所有早期高层人士的资料。在所有这些案例中,敏感数据通过应用泄露,这是政策明令禁止的,但没有用技术强制执行。

数据泄露防护(DLP)技术正被吹捧为灵丹妙药,获得了许多IT部门的关注。不幸的是,由于很多企业的数据集范围广、规模大而且分散,数据在哪儿、谁拥有是一个难以逾越的挑战。还有很多问题随之而来,如访问控制、报告、数据分类、数据静止与数据在途、台式机和服务器代理与加密等,比比皆是。其结果是,企业内的许多DLP举措进展缓慢,并半途而废。

许多的数据丢失防护解决方案,试图把太多的信息安全功能(甚至包括存储管理的元素)合并到一个已经臃肿的产品中。不用说,这种范围扩大增加了复杂性、时间以及费用-- 无论是硬成本还是员工时间。因此,DLP技术往往是繁琐和不完整(主要关注在Web和电子邮件上),对许多企业来说是大材小用. . . 更何况还很贵!

此外,最近许多的泄露由未授权造成,不正确配置的P2P文件共享应用也不能用今天市场上的DLP技术实现保护-- 因为应用控制没有解决这个问题。

一些企业不得不实施大规模的DLP措施-- 其中包括:数据发现、分类和编目。但对于大多数企业,控制最容易泄露敏感数据的应用,停止未经授权私人或敏感数据的传输,如信用卡和社会保险号,是必须的。在信任边界(网络边界)施加控制是理想的–无论数据中心的分界点是在内部和外部之间,还是在内部用户和内部资源之间。防火墙应该坐落在一个完美的位置,可以看到所有的流量穿过不同的网络和网段。不幸的是,传统基于端口和基于协议的防火墙不能做任何事–因为它们对应用、用户和内容都无知。

为了使防火墙方案有效地解决数据泄露问题,企业应该:

✓在网络上能够对应用控制 -- 从而限制了数据泄漏的途径;

✓对在网络上使用的应用,扫描敏感或私人数据;

✓了解哪些用户启动了这些应用,为什么;

✓实施适当的控制策略和技术,防止意外或故意泄露数据。

如果企业能够在周边控制敏感或私人数据的流动,很多数据丢失事件是可以避免的。不幸的是,传统的安全基础架构使用传统的防火墙,是无法提供这种功能的。

合规不是选项

在世界各地,有超过400种法规强制要求信息安全和数据保护,企业都在竭尽全力确保合规。这些法规的例子包括:美国的健康保险流通与责任法(HIPAA)、联邦信息安全管理法(FISMA)、联邦金融业监管法(FINRA)和欧洲的欧盟数据保护法(DPA)。

具有讽刺意味的是,今天最深远、最有效、最有名的合规要求,不是由政府来监管。支付卡行业数据安全标准(PCI DSS)由主要支付卡品牌(美国运通、万事达、维萨和其他)所创建,防止身份盗窃和欺诈用卡来保护公司、银行和消费者。随着经济越来越依赖支付卡交易,持卡人丢失数据的风险只会增加,所以努力保护数据非常关键-- 无论是合规还是其他原因所驱动。

PCI DSS可以适用于任何传输、处理或商店支付卡(例如信用卡或借记卡)业务,不管处理事务的数量。

不合规的公司会受到严厉的处罚,轻微违法会有每月高达25000美元的罚款,导致财务数据丢失或被盗以及卡处理授权丢失(几乎使业务不能操作),最高违规罚款可达50万美元。

尽管合规要求完全基于信息安全的最佳实践,但是要记住,安全和合规不是同一件事情。无论业务是否是兼容PCI,数据泄露的代价可能是非常昂贵的。根据弗罗斯特(Forrester)公司的研究,每一个违反记录的成本(包括罚款、清理、丢失机会和其他费用),价格从90美元(不知名、非管制公司)到305美元(知名、高监管公司)。

安全和合规是相关的,但它们不是一回事!

PCI DSS1.2版包括了12项通用要求和超过200项特定要求。关于12项通用要求,下面给出了针对防火墙和防火墙相关的要求:

✓要求1:安装并维护防火墙配置以保护持卡人数据。

✓要求5:使用并定期更新杀毒软件或程序。

✓要求6:开发并维护安全系统和应用。

✓要求7:按业务需求限制对持卡人数据的访问。

✓要求10:跟踪和监视所有对网络资源和持卡人数据的访问。

✓附录F:使用网络分段,减小PCI DSS的范围,一个实体必须隔离系统的存储、处理或者从网络其他部分传输持卡人数据。